Crónica del Congreso Internacional ENATIC de Derecho Digital 2014

El 21 de febrero de 2014, en la sede de la Secretaría de Estado de Telecomunicaciones y Sociedad de la Información (SETSI), con aforo completo (Sold Out, más de 200 personas), se ha celebrado el primer Congreso Internacional de Derecho Digital 2014 organizado por ENATIC. La bienvenida corrió a cargo de D. Rodolfo Tesone, Presidente de ENATIC, que agradeció a todos los presentes su participación en este evento, así como a los diversos patrocinadores y personas involucradas en la organización del mismo. Tras ello, se produjo la inauguración del Congreso por parte de D. Víctor Calvo-Sotelo, Secretario de Estado de Telecomunicaciones y para la Sociedad de la Información, que destacó que el derecho digital está en plena evolución, citando también la Agenda Digital así como la próxima aprobación de la Ley General de Telecomunicaciones (con gran consenso entre los diferentes partidos políticos del Congreso), y D. Pere Huguet, Vicepresidente del Consejo General de la Abogacía Española, para quien hoy en día no se concibe un despacho de abogados sin un experto en derecho digital. Una vez terminada la inauguración por los citados, se dio paso a las diversas ponencias y mesas de debate.

1.- Aspectos legales y jurisprudenciales de los ciberdelitos.

Esta ponencia corrió a cargo de D. Eloy Velasco Núñez, Magistrado de la Audiencia Nacional, que comenzó discutiendo en conocido lema sobre internet de “No se le puede poner puertas al campo”, ya que para él las tecnologías, incluyendo obviamente Internet, no vale todo, es decir, no puede ser que se “aplique” la “ley de la selva”. En su exposición realizó una serie de preguntas en las cuales manifestó su opinión al respecto. Entre ellas, las siguientes:

– ¿Debemos admitir redes abiertas fuera de los operadores actuales? Se mostró de acuerdo con defender la libertad de empresa, pero no es muy partidario de las redes abiertas ya que puede conllevar un total descontrol.

– ¿Ataca a la soberanía de un país el ataque a sus servidores? ¿Pueden los tribunales españoles obligar al borrado de servidores que se encuentran en países extranjeros? Siempre que se respeten los derechos y libertades de los ciudadanos, los tribunales españoles deberían poder actuar, sobre todo si tenemos en cuenta que la informática no tiene una ubicación geográfica.

– ¿Puede el responsable de una red corporativa controlar los dispositivos de sus trabajadores? Como bien sabemos, la jurisprudencia ha permitido que se pueda controlar, por ejemplo, el uso del correo electrónico del trabajador, aunque él se muestra disconforme con este criterio, ya que entiende que el trabajador tiene derecho a su intimidad en el trabajo. Además, el trabajador no es una mera cosa o esclavo.

– ¿Tenemos derecho a borrar nuestro pasado? También se mostró favorable al derecho al olvido, poniendo como ejemplo que hechos ocurridos hace 20 años no deberían aparecer ahora para perjudicarnos.

– ¿Sirve para algo el espionaje masivo? Es innecesario y no respeta los derechos fundamentales de los ciudadanos. Para este tipo de actuaciones, siempre hay que cumplir con el artículo 9 de la Constitución Española.

– ¿Pueden las empresas ofrecer libros escaneados que se encuentran descatalogados? La solución se debería buscar aplicando un “balancing-test” entre el interés de la cultura y el derecho del titular que escribió el correspondiente libro.

Asimismo, también se mostró en desacuerdo con la reciente sentencia del Tribunal Supremo de 7 de enero de 2014, que condena al titular de un foro por no haber controlado el insulto de un usuario: los ISP son intermediarios en la sociedad de la información, y con la citada sentencia supone pasar de la custodia pasiva a la activa. En otras palabras, el editor (en este caso el titular de un foro) se convierte en juez.

Terminó su exposición analizando la captura y posterior subida de fotos a Internet, una cuestión que en la actualidad está descontrolada y mal regulada por la Ley Orgánica 1/1982, sobre protección civil del derecho al honor, a intimidad personal y familiar, y a la propia imagen. Desde su punto de vista, hay que pedir consentimiento, incluso cuando se trata de ilustrar una noticia. En este último caso, pone como ejemplo una noticia sobre turismo en un periódico en el que aparece gente haciendo top-less.

2.- Cómo la tecnología cambiará la abogacía.

La segunda ponencia fue impartida por D. Ramsés Gallego, Consultor, que puso de manifiesto cómo la tecnología avanza con gran rapidez, de manera que debemos adecuarnos a la misma poniendo los raíles adecuados, labor que corresponde a los reguladores (el legislador) pero siempre respetando los derechos y libertades de los ciudadanos. Para ilustrar este rápido cambio tecnológico utilizó dos ejemplos: el primero, una foto de asistentes a un acto del anterior Papa del año 2005 frente a otra foto de un acto del 2013 del actual Papa en la que todo el mundo está realizando fotos con los teléfonos móviles; la segunda, la evolución del llamado BYOD (Bring your own device) al BYOA (Bring your own app), cuando ni sabemos que hace realmente una APP cuando la instalamos en nuestro móvil. También se refirió a que en el mundo tecnológico, lo importante es adecuarse lo más rápido posible a los cambios, citando como ejemplo la quiebra de Kodac, que dominaba el mercado, pero que no supo adaptarse a la nueva realidad al aparecer las máquinas de fotos digitales, y posteriormente, los demás aparatos tecnológicos que permiten hacer fotos.

Otro dos aspectos importantes a su entender son el Privacy by Desing y el Internet of Things. Sobre el primero, es fundamental la colaboración entre los ingenieros y los juristas pero también los usuarios. Debe haber debate, es decir, que exista una Privacy by Debate, Definition and Decision. Sobre el segundo, llegará un día en que absolutamente todo esté conectado, pasando del Internet of Things al Internet of Everyone.

Terminó su ponencia resumiendo que deben respetarse los derechos y los usuarios tienen que opinar, todo ello conjugado con la tecnología que avanza con gran rapidez mientras sonaba de fondo Bob Dylan y su “The times they are a-changin’ “:

The slow one now/will later be fast/As the present now/will later be past

3.- Mesa redonda: Retos y amenazas de la sociedad de la información.

El moderador de esta mesa, D. Miguel Rego Fernández (Director General de Inteco), introdujo la misma dando datos sobre las pérdidas económicas actuales que supone el cibercrimen. La mesa contó con la participación de los siguientes tres ponentes, que expusieron sus diferentes puntos de vista al respecto:

– D. Adolfo Hernández (Gerente de Ecix. Co-fundador de Thiber): Internet ha venido para quedarse y ahora es el espacio donde se cometen más crímenes. Antes se sabía quién delinquía, ahora es más complicado, e incluso han aparecido paraísos de ciberdelincuencia. Sobre la red Tor, España todavía no tiene los medios técnicos ni legales para realizar investigaciones que permitan averiguar la comisión de delitos en dicha red. El principal problema es que esta red no muestra la IP de inicio sino la de destino.

– D. Óscar de la Cruz (Jefe de Delitos Informáticos de la Guardia Civil): existe un crecimiento exponencial de la comisión de delitos en Internet por el uso creciente de la tecnología. Estos delitos se cometen para diversos fines, como puede ser el comercio electrónico. Incluso, en la actualidad, es más lucrativo delinquir en Internet que en el mundo real, por los problemas jurídicos existes como el de la ubiquidad. Además, tanto para las Administraciones públicas como la empresa privada, invertir en seguridad no es nada sencillo, ya que no se puede cuantificar los beneficios de dicha inversión.

– D. Antonio Ramos García (Presidente ISACA Madrid): la seguridad total no existe, es imposible, por lo que lo más adecuado es preparar una respuesta para cuando el incidente de seguridad ocurra. También se refirió a que bajo su punto de vista, no existen los delitos telemáticos, sino que es más bien una forma de cometerlos, no existiendo diferencia entre el mundo tecnológico vs el mundo real: sólo hay un mundo.

4.- Mesa Debate: El Derecho a la seguridad en la era digital.

En la siguiente mesa se realizaron con dos ponencias por parte de Dª Elvira Tejada, Fiscal Responsable del Área de Delitos Telemáticos de la Fiscalía General del Estado, y D. Esteban Mestre Delgado, Catedrático de Derecho Penal y Abogado, correspondiendo a D. Víctor Salgado, Vicepresidente de ENATIC, la introducción previa.

En cuanto a la primera de esta ponencias, Dª Elvira Tejada, inició la misma haciendo énfasis en que el principal reto del Gobierno español es crear un ciberespacio seguro, asunto que no es nada fácil debito, entre otras razones, a la existencia de diversos actores, evolución constante de la tecnología, así como la incidencia en la libertad y seguridad de los ciudadanos, así como en el marco legal vigente, formado por una pluralidad de instrumentos normativos (como la Convención de Budapest), así como la Estrategia Europea de Ciberseguridad, cuya finalidad es reducir drásticamente los ciberdelitos. Posteriormente, pasó a disertar la Estrategia Nacional de Ciberseguridad, en la que debe haber una coordinación total entre las Administraciones públicas, el sector privado y los ciudadanos. Esta Estrategia se basa en dos elementos fundamentales: el primero, integrar las soluciones legales sobre ciberseguridad para determinar los tipos penales; el segundo, que exista una labor preventiva en la investigación criminal. Sobre esta investigación y lucha contra la criminalidad en la red, a su juicio, debe haber una especialización (por ejemplo, en el Ministerio Fiscal), cooperación internacional, y cambios legislativos (como la actual reforma del Código Penal que se está tramitando), que permita, por ejemplo, la aparición del agente encubierto on-line, así como el control remoto de los sistemas informáticos, siempre y cuando exista autorización judicial al respecto.

Por su parte, D. Esteban Mestre Delgado, expuso una visión bastante negativa de la criminalidad en Internet, sobre todo por la lentitud en los cambios legislativos. De esta forma, debemos acostumbrarnos a la inseguridad en la red, es decir, podemos ser atacados en cualquier momento. Además, esta delincuencia cibernética se caracteriza porque es alevosa de forma que optimiza al máximo la eficacia del acto criminal: la difusión de una foto robada en Internet es más perjudicial que la publicación de una foto en los tradicionales medios de comunicación social. Terminó su exposición refiriéndose a algunos cambios en la reforma del Código Penal, como la nueva figura de agresiones sexuales de menores por Internet, así como la penalización en la difusión de imágenes (artículo 197).

5.- Mesa redonda: El Derecho a la Privacidad.

Como no podía ser de otra forma, en cualquier foro o evento en el que se traten asuntos que afectan a la red, aparece el tema de la privacidad, y por ende, la protección de datos personales, por lo que esta mesa, moderada por D. José Luís Piñar Mañas, Catedrático de Derecho Administrativo y Ex- director de la AEPD, giró sobre dichos temas, contando con la participación de los siguientes:

– D. Óscar Casado Oliva, Director de Privacidad de Tuenti: expuso, tras comentar algunos cambios en el futuro Reglamento Europeo de Protección de Datos, que debe haber una evolución en el consentimiento debido a la tecnología actual. De esta forma, debe pasarse de un consentimiento expreso a uno informado, ya que los términos y condiciones de la mayoría de aplicaciones, ni se leen ni se entienden. Es decir, se debe ser más transparente con el usuario, y que éste tenga un mayor control sobre sus datos personales.

– D. Rafael García del Poyo, Socio de Osborne Clarke: incidió en que la evolución sobre la protección de datos de carácter personal nos ha llevado a que actualmente, lo que era un derecho fundamental regulado por cada Estado de la Unión Europea, tenga un carácter internacional, debido a la tramitación del citado Reglamento Europeo de Protección de Datos. En este sentido, se ha discutido que el instrumento jurídico utilizado sea un Reglamento, pero que con la vigente Directiva 95/46 ya ocurrió el mismo problema y que se le encontró el encaje jurídico al incluir en su título y contenido lo de “libre circulación de datos”.

– D. Emilio Aced Félez, Jefe de Área de la Agencia Española de Protección de Datos: principalmente se refirió a tres aspectos importantes del mencionado Reglamento. En primer lugar, el llamado mecanismo de cohesión, cuya articulación es bastante farragosa, pero que impedirá que una Agencia de Protección de Datos adopte una resolución que pueda perjudicar o ser contraria a la opinión del resto de Agencias Europeas. En segundo lugar, el polémico ámbito de aplicación, ya que afectará a empresas que ofrezcan bienes y servicios a los europeos, cuestión lógica a su entender, porque si no se estaría perjudicando la competitividad de las empresas europeas. Y en tercer lugar, resaltó la importancia de la Privacidad por Diseño y por Defecto, así como los PIA (Privacy Impact Assessement), dando a entender que la AEPD estaría trabajando en la elaboración de un manual, guía o similar de cómo realizar un PIA, documento que puede ser de gran utilidad para los profesionales.

6.- Mesa redonda. El Derecho TIC y el futuro de la abogacía.

Presentados por D. Carlos Saiz Peña, Vicepresidente de ISMS Forum, esta mesa contó con la presencia de tres expertos de reconocido prestigio en la materia como son D. Pablo García Mexía, Profesor visitante de Derecho de Internet; D. Borja Adsuara, Abogado y ex Director General de Red.es; y D. Xavier Ribas, Abogado y Vicepresidente de ENATIC.

D. Pablo García Mexía, alabó el papel de la jurisprudencia para responder a cuestiones tecnológicas, ya que el legislador, como bien habían comentado algunos ponentes anteriores, siempre responde bastante tarde. Además de esta jurisprudencia, destacó el papel principal que en este ámbito legal de Internet juegan los tradicionales principios generales del Derecho. También se refirió a que para solucionar los problemas jurídicos debe existir una interacción multidisciplinar, con todos los agentes que intervienen, correspondiendo al abogado TIC ser un “jurista de choque”.

Por su parte, D. Borja Adsuara, inició su ponencia con un resumen de todos los cambios legislativos que han afectado a la red desde el año 1994, como son los Tratado de la Ompi (1996) o la Ley General de Telecomunicaciones (1998). Continuó su ponencia explicando el funcionamiento del proyecto Watson de IBM, que se utiliza en la medicina y que trata de dar soluciones usando el Big Data, ya que este proyecto en el futuro podría ser aplicado a la Abogacía, de manera que se use el big data tratando multitud de sentencias y legislación para dar soluciones a los abogados. Para finalizar, hizo hincapié en que a los Abogados TIC se les califica como “freakies”, pero para él “freak” es quien hoy en día no utiliza las tecnologías.

En cuanto a Xavier Ribas, en su ponencia puso de manifiesto que en la actualidad la participación de un abogado TIC en cualquier operación mercantil de la actualidad es bastante escasa (por ejemplo, en la venta de Whatsapp a Facebook), por lo que es necesario tender puentes con otros profesionales como pueden ser los ingenieros. Asimismo, realizó una disertación de las características que debe tener un abogado TIC: especialización, comercial, trato próximo al cliente, y presencia en las redes sociales. No obstante, sobre dicha presencia, es necesario determinar a qué ámbito quiere dirigirse un abogado TIC. Por ejemplo, si es a las PYMES, twitter no sirve pero sí linkedin.

7.- Libertad de expresión, opinión, pensamiento y religión en Internet.

Si antes mencionábamos que en este tipo de foros se suele discutir sobre privacidad, también es frecuente que en los últimos tiempos se pueda conocer la opinión que tienen al respecto los gigantes tecnológicos. Por ello, esta mesa contó con la participación de Dª María González, Directora Jurídica de Google España, y Dª Natalia Basterrechea, Regulatory Affairs Facebook Spain, así como con Dª Noemí Brito Izquierdo, Abogada de Legistel.

Respecto a Google, Dª María González expuso que en Internet entran en conflicto diversos derechos como el honor (¿Puede un buscador decidir si el contenido que enlaza es ilegal? ; propiedad intelectual (se utiliza un sistema americano de notificación por los usuarios o terceros); y protección de datos personales (está pendiente de decisión del Tribunal de Justicia de la Unión Europea. Sobre estas cuestiones, considera que el buscador sólo puede ser responsable cuando el contenido sea manifiestamente ilegal, y sobre el llamado derecho al olvido, quizás la solución sea la auto-regulación y el principio de accountability, pero que la responsabilidad la tiene quien publica y no sus buscadores.

En cuanto a Facebook, Dª Natalia Basterrechea, se refirió a los sistemas que tiene instalados esta red social para proteger a los usuarios, entre ellos, la existencia de las llamadas “normas de la comunidad “. En la ronda de preguntas de los asistentes, se plantearon dos cuestiones: la primera, sobre la ya citada compra de Whatsapp por Facebook, respondiendo que en principio, no se va a proceder a una unión de los usuarios de estas dos plataformas, es decir, funcionaran por separado; la segunda, sobre el cierre de cuentas de usuarios cuando fallecen, a lo que se contestó que se cierran si hay una petición de los herederos o familiares.

Por último, Dª Noemí Brito Izquierdo, en la que fue una de las ponencias más destacadas de todo el Congreso, dejó las siguientes preguntas abiertas:

– ¿ Cómo conjugar la privacidad vs libertad de expresión en su faceta de libertad artística?

– ¿ No tienen los menores un derecho al desarrollo de su personalidad también en Internet?

– ¿ Qué ocurriría si perdemos nuestra historia digital? Por ejemplo, nuestros tuits.

– En el Internet of Things ¿ Se reconocerá el derecho a los usuarios a comprar estos productos con los chips apagados?

8.- Autoridades de Control frente al Derecho de las TICS.

La última mesa, como su título indica, contó con la representación de dos Autoridades de Control, como son la Dirección General del Juego (D. Carlos Hernández, Abogado del Estado), y la Agencia Española de Protección de Datos (D. Agustín Puente Escobar, Jefe del Gabinete Jurídico), así como un representante de las Cortes Generales (D. Jorge Villarino, Letrado del Congreso), y fue moderada por D. Lucas Blanque (Director Jurídico del CGAE).

D. Carlos Hernández, centró su exposición en las diferencia existente entre el juego on-line vs el juego tradicional, si bien se estaban trasladando algunos elementos reguladores del segundo al primero, como la necesidad de autorización o la posibilidad de cierre del establecimiento (obviamente de la web). Por su parte, D. Agustín Puente Escobar, trató de dar una visión más “amigable” de la AEPD, destacando que recientemente y con ocasión del 28 de enero, Día Europeo de la Protección de Datos, han publicado unos vídeos en la página web de la AEPD, donde se enseña a los usuarios cómo configurar la privacidad de los navegadores y en redes sociales. También recalcó que la protección de datos personales no es un obstáculo, sino que sirve para dar confianza a los usuarios. En cuanto, D. Jorge Villarino, hizo un repaso sobre las posturas de la Gobernanza en Internet.

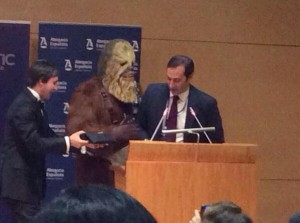

Como colofón a todo este Congreso, se presentó el informe elaborado conjuntamente por ENATIC y ISMS Forum, que estará próximamente disponible, y se entregaron los premios ENATIC, que contó con D. Ignacio San Macario como “Maestro de Ceremonias”, al “Mejor Jurista”, que recayó en D. Eloy Velasco, y “Mejor organización”, siendo ganador Red.es. También se concedió un premio sorpresa a D. Francisco Pérez Bes, por su implación en la organización de este evento. No sólo fue una sorpresa el premio sino también quien entregó el mismo…

Por último, Dª Sonia Gumpert, Decana del Ilustre Colegio de Abogados de Madrid, procedió a la clausura del Congreso.

22 de febrero de 2014 @ 13:56

Estupendo resumen. Mejor (casi) que haber estado ahí. Enhorabuena!!!