Cómo realizar un Privacy Impact Assessment (PIA): evaluación de impacto de privacidad.

En la 6ª Sesión Abierta Anual de la Agencia Española de Protección de Datos (AEPD), una de las cuestiones que se ha analizado ha sido la relativa a las Evaluaciones de Impacto de Privacidad, más conocidas como Privacy Impact Assessment (PIA), y que probablemente el futuro de Reglamento de Protección de Datos de la Unión Europea regule.

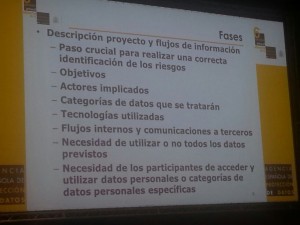

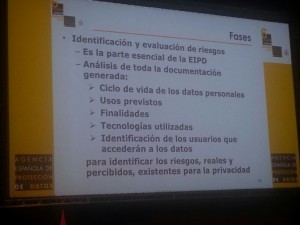

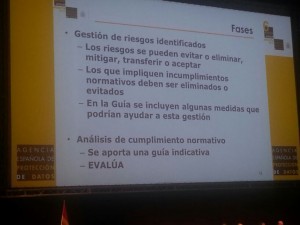

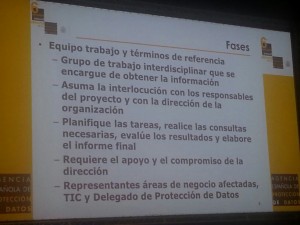

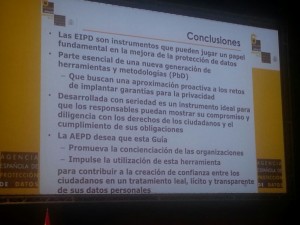

Asimismo, la AEPD ha presentado el borrador de la Guía para una Evaluación del Impacto en la Protección de Datos Personales, abriendo un plazo de información pública, durante el cual cualquier persona interesada puede presentar comentarios sobre este documento.

Sobre el contenido del borrador de esta nueva Guía, se presentó un resumen del mismo durante la 6ª Sesión Abierta:

¿Cómo se puede realizar un PIA?

En el libro electrónico “Comentarios prácticos a la Propuesta de Reglamento de Protección de Datos de la Unión Europea”, al analizar el artículo 33 relativo a los PIA ya me refería a uno de los Manuales del ICO (Autoridad de Protección de Datos del Reino Unido) sobre cómo realizar un Privacy Impact Assessment.

Recientemente, en febrero de 2014, el citado ICO ha sacado otro manual actualizando el anterior, así que acudimos al mismo para tratar de explicar cómo llevar a cabo estos Informes de Evaluación de Impacto de la Privacidad. Esta actividad garante de la protección de datos personales de las personas podemos incluirla dentro de la categoría de “Mejores Prácticas” o “Actividades Preventivas”, junto con la Privacidad por Diseño y por Defecto.

De forma resumida, un PIA es una herramienta que va a permitir en la “fase embrionaria”, es decir, antes poner en marcha un servicio o producto, cumplir con la normativa de protección de datos y privacidad, así como identificar los problemas, reducir el coste de la implementación del cumplimiento de la normativa de protección de datos, y prevenir problemas futuros que puedan dañar la reputación de la empresa o Administración pública.

Algunos ejemplos en los que es conveniente realizar un PIA, serían los referentes a poner en funcionamiento una aplicación tecnológica que vaya a almacenar y tratar datos de carácter personal, la comunicación de datos personales entre dos o más organizaciones, el tratamiento de datos personales que suponga la identificación de un grupo en relación al resto de la sociedad, los sistemas de vigilancia (incluyendo la videovigilancia y monitorización de individuos), o incluso la normativa y políticas públicas cuando se estén elaborando, antes de aprobarlas, y por tanto, ponerlas en práctica. Además, no debemos perder de vista que el PIA se ponga en práctica no sólo antes de poner en marcha alguno de los servicios o productos citados, sino también cuando se realice un revisión o mejora de los mismos.

Otro punto importante, es determinar quién va a ser la persona dentro de la organización encargado de coordinar el PIA. En aquellas organizaciones donde esté implantada la figura del Data Protection Officer, éste debe ser el encargado de llevar a cabo este rol. Donde no exista, el documento elaborado por el ICO contiene pautas para que incluso el personal que no esté familiarizado con la protección de datos pueda realizar el PIA, aunque obviamente, lo deseable es que sea un persona con conocimientos en la materia. No sólo vamos a tener una participación del DPO –donde exista- en la coordinación, sino que también intervendrán, a lo largo de la realización del PIA el personal de la organización que esté involucrado en el producto y servicio, e incluso los potenciales usuarios.

Puntos importantes a identificar en un PIA.

Cuando vayamos a realizar un PIA, siguiendo como decimos el documento del ICO, debemos partir de identificar para su estudio siete fases o elementos determinantes, pero siempre tratando de utilizar un modelo flexible que se pueda adecuar al modelo y estructura de la organización.

Estas siete fases o elementos son los siguientes:

1.- ¿Por qué es necesario un PIA?

Saber las razones por la que debemos realizar un PIA sobre el proyecto, servicio o tratamiento de datos personales. Para ello, podemos utilizar las siguientes preguntas que nos ayudarán a saber si realmente es necesario, sobre todo en aquellos casos en los que no se cuente con un DPO:

¿Se van a recabar datos de carácter personal?

¿Se van a comunicar datos personales a terceros o a quien no ha tenido acceso a la información?

¿Se va a utilizar tecnología que puede ser considerada como invasiva para la privacidad?

¿Estamos ante algún supuesto de “especial consideración” de privacidad como podrían ser los datos de salud?

¿Se va a contactar con los titulares de los datos de alguna forma que podría ser invasiva?

2.- Describir los flujos de información.

Se trata de conocer cómo se van a recabar los datos de carácter personal, para qué se van a utilizar, con qué finalidad, y quién tiene acceso a la misma. En otras palabras, contestar al “¿Por qué?, ¿Para qué? y ¿Quién?”. No es más que el proceso que debe realizarse en toda auditoría de ficheros de medidas de seguridad media y alta, ya que si bien el Reglamento de desarrollo de la LOPD se refiere únicamente a auditar las citadas medidas, estimamos que como condición previa hay que conocer y describir los flujos de datos personales que forman parte del sistema que se quiere auditar.

3.- Identificar los riesgos que afecten a la privacidad.

Pueden ser de tres tipos:

– Sobre los afectados (como la invasión en su vida privada, comunicar datos a terceros cuando no sea necesario, no haber realizado un procedimiento adecuado de anonimización, mantener los datos más tiempo que el estrictamente necesario para la finalidad que se recogieron);

– Riesgos corporativos (como pérdida de reputación o una multa por brechas de seguridad);

– Riesgos legales (como no cumplir con la legislación de protección de datos, o servicios de la sociedad de la información).

Para identificar estos riesgos, el Manual sobre el PIA del ICO, se remite a otros dos manuales publicados por esta Agencia, como son el Manual de Anonimización y el Manual de Compartir Datos Personales (Cesiones).

Además, también facilita una serie de preguntas que están relacionados con el cumplimiento de los principios de protección de datos que permitirán identificar estos riesgos, como pueden ser:

a.- Principio de finalidad.

Los datos personales serán usados únicamente para la finalidad para la cual han sido recabados, y nunca para una finalidad que sea incompatible. Así, nos podríamos preguntar si ¿Cubre el proyecto o servicio todas las finalidades para la cual han sido recabados los datos personales o existen otras que no han sido contempladas en la recogida de datos?

b.- Principio de calidad de los datos personales.

¿Son los datos adecuados para las finalidades para las cuales van a ser utilizados?

¿Se van a recabar datos que no van a ser utilizados?

c.- Principio de no mantener los datos personales más allá del tiempo necesario.

¿Durante cuánto tiempo se van a almacenar los datos?

Transcurrido el tiempo de almacenamiento, ¿Permite el software que use el producto o servicio el borrado de los datos?

d.- Principio de garantizar los derechos ARCO.

¿El producto o servicio hace viable que se puedan ejercitar los derechos ARCO por los interesados dando respuesta a los mismos?

Si el producto o servicio está destinado al marketing ¿Pueden negarse los afectados usando un sistema de opt-out?

d.- Principio de medidas de seguridad.

¿Se han instalado las medidas adecuadas para prevenir los riesgos de seguridad?

¿Se ha formado al personal para que trate los datos personales adecuadamente y sin que existan accesos indebidos?

e.- Principio de transferencias internacionales.

¿El producto o servicio requiere transferir datos a países que no forman parte del Espacio Económico Europeo?

En caso afirmativo, ¿Cómo se garantiza la protección de datos de los interesados en el país receptor?

4.- Establecer soluciones para garantizar la privacidad.

Una vez que hemos identificado los riesgos para la privacidad, tal y como hemos descrito en el punto anterior, lo más lógico es desarrollar las medidas correspondientes para eliminar o mitigar dichos riesgos. Sobre la reducción de riesgos, el documento del ICO matiza que la realización de un PIA no tiene por qué eliminar completamente los riesgos sobre la privacidad de los afectados, sino reducirlos a un nivel aceptable que permita para la organización la implementación del producto, servicio o tratamiento de datos personales.

En este sentido, y según el riesgo que se haya identificado podemos valorar la posibilidad de desarrollar, (que luego serán adoptadas, en su caso, en la siguiente la fase 5), alguna de las siguientes soluciones:

– No recabar o almacenar determinados tipos de datos;

– Establecer el período máximo de almacenamiento así como un procedimiento de destrucción de los datos una vez que se haya cumplido el citado período;

– Implementar las medidas de seguridad y formar al personal;

– Desarrollar y poner en práctica un procedimiento de anonimización de los datos;

– Desarrollar el producto o servicio de forma que se garantice el ejercicio de los derechos ARCO;

– Establecer protocolos en caso de cesiones de datos personales;

– Adoptar las medidas necesarias para que los afectados sepan para qué se recaban los datos personales, y que en caso de duda, puedan contactar con la organización para, de esta forma, recibir las aclaraciones pertinentes.

Asimismo, se debe valorar el coste y beneficio de implementar estas soluciones, teniendo en cuenta que en algunos casos, existirá un coste económico, por lo que habrá que realizar una comparativa entre costes y beneficios (por ejemplo, sobre las medidas de seguridad que pueden evitar una fuga de datos personales y consecuentemente, una pérdida de reputación para la empresa).

5.- Implementar las soluciones para garantizar la privacidad.

Una vez que hemos recogido cuales serían las formas o herramientas necesarias para garantizar la privacidad, hay que decidir cuáles de ellas implementamos, ya que como se ha comentado anteriormente, no necesariamente hay que poner en funcionamiento todas, ya que la empresa puede asumir determinados riesgos, cuando los mismos sean considerados como aceptables. No obstante, puede ocurrir que existan riesgos que no sólo sean inaceptables sino que, incluso, no se puedan eliminar, por lo que sería necesario estudiar la viabilidad del proyecto, servicio o tratamiento de datos, o no directamente, no llevarlo a cabo.

En esta fase, el documento del ICO incide en que, además de implementar las soluciones, es importante registrar cada uno de los riesgos y las soluciones adoptadas, así como quien es el responsable de ponerlas en funcionamiento.

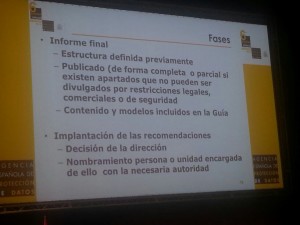

Todo ello, se incluirá en el informe final del PIA, el cual se recomienda como buena práctica que se publique para dar una mayor transparencia y que los afectados sepan cómo afecta el producto, servicio o tratamiento, a su privacidad. Además, esta publicación puede servir como estrategia de marketing de la empresa, organización, o Administración pública.

6.- Participación de los agentes implicados.

Conocemos que es práctica habitual que cuando se pone en marcha un producto o servicio que afecte a la protección de datos personales, el cumplimiento de esta norma se deja para el final al grito de “¡Nos falta la LOPD!”. Para evitarlo, al igual que ocurre con la Privacidad por Diseño y por Defecto, se recomienda que en cualquier fase de realización del PIA, que anteriormente hemos descrito, fluya la información tanto a nivel interno como externo de la organización.

Respecto al interno, tenemos la tradicional, aunque a veces no tenga lugar, relación entre los diseñadores del producto, servicio o tratamiento, y el departamento legal de la empresa, que puede ser completado en el caso de que exista un DPO, un departamento de Tecnologías de la Información que ofrecería su ayuda en materia de seguridad, o si se decide contratar a empresas que actúen como encargados del tratamiento, que éstos también participen.

Respecto al externo, permitiría conocer la opinión de los afectados cuyos datos van a ser tratados, así como dar una mayor transparencia. Este tipo de consultas suele ser más frecuente en el sector público, sobre todo en supuestos en que existe una obligación legal al respecto. Otra opción es que exista una participación, por ejemplo, de organizaciones que representen a usuarios y consumidores.

7.- Integración del PIA en la gestión.

Otro elemento importante es que el PIA forme parte de la propia gestión de la empresa u organización, ya que es la forma más segura de garantizar la privacidad de productos y servicios, puesto que “el management” involucra a los mismos. Es decir, integrar la privacidad, a través de la realización de los PIA, en el citado “management”.

Los PIA en la Propuesta de Reglamento de la Unión Europea.

Como ya hemos mencionado al principio de este “post”, una de las novedades que introduce la Propuesta de Reglamento de la Unión Europea es someter determinados tratamientos, con carácter previo a su puesta en funcionamiento, a la realización del citado Privacy Impact Assessment. En concreto, y según el artículo 33 de la Propuesta:

“1. Cuando las operaciones de tratamiento entrañen riesgos específicos para los derechos y libertades de los interesados en razón de su naturaleza, alcance o fines, el responsable o el encargado del tratamiento que actúe por cuenta del responsable llevarán a cabo una evaluación del impacto de las operaciones de tratamiento previstas en la protección de datos personales.

2. Las siguientes operaciones de tratamiento, en particular, entrañan los riesgos específicos contemplados en el apartado 1:

a) la evaluación sistemática y exhaustiva de los aspectos personales propios de una persona física o destinada a analizar o a predecir, en particular, su situación económica, localización, estado de salud, preferencias personales, fiabilidad o comportamiento, que se base en un tratamiento automatizado y sobre la base de la cual se tomen medidas que produzcan efectos jurídicos que atañan o afecten significativamente a dicha persona;

b) el tratamiento a gran escala de información sobre la vida sexual, la salud, la raza y el origen étnico o destinada a la prestación de atención sanitaria, investigaciones epidemiológicas o estudios relativos a enfermedades mentales o infecciosas, cuando los datos sean tratados con el fin de tomar medidas o decisiones sobre personas concretas;

c) el seguimiento de zonas de acceso público, en particular cuando se utilicen dispositivos optoelectrónicos (videovigilancia) a gran escala;

d) el tratamiento de datos personales en ficheros a gran escala relativos a niños, o el tratamiento de datos genéticos o biométricos;

e) otras operaciones de tratamiento para las cuales sea necesaria la consulta de la autoridad de control con arreglo a lo dispuesto en el artículo 34, apartado 2, letra b).

3. La evaluación deberá incluir, como mínimo, una descripción general de las operaciones de tratamiento previstas, una evaluación de los riesgos para los derechos y libertades de los interesados, las medidas contempladas para hacer frente a los riesgos, y las garantías, medidas de seguridad y mecanismos destinados a garantizar la protección de datos personales y a probar la conformidad con el presente Reglamento, teniendo en cuenta los derechos e intereses legítimos de los interesados y de otras personas afectadas.

4. El responsable del tratamiento recabará la opinión de los interesados o de sus representantes en relación con el tratamiento previsto, sin perjuicio de la protección de intereses públicos o comerciales o de la seguridad de las operaciones de tratamiento.

5. Cuando el responsable del tratamiento sea una autoridad u organismo públicos y cuando el tratamiento se efectúe en cumplimiento de una obligación legal de conformidad con lo dispuesto en el artículo 6, apartado 1, letra c), que establezca normas y procedimientos relativos a las operaciones de tratamiento y regulados por el Derecho de la Unión, los apartados 1 a 4 no serán aplicables, a menos que los Estados miembros consideren necesario proceder a dicha evaluación con anterioridad a las actividades de tratamiento.

6. La Comisión estará facultada para adoptar actos delegados, de conformidad con lo dispuesto en el artículo 86, a fin de especificar los criterios y condiciones aplicables a las operaciones de tratamiento que probablemente presenten los riesgos específicos contemplados en los apartados 1 y 2, y los requisitos aplicables a la evaluación contemplada en el apartado 3, incluidas las condiciones de escalabilidad, verificación y auditabilidad. Al adoptar este tipo de actos, la Comisión considerará la adopción de medidas específicas para las microempresas y las pequeñas y medianas empresas.

La Comisión podrá especificar normas y procedimientos para la realización, la verificación y la auditoría de la evaluación contemplada en el apartado 3. Dichos actos de ejecución se adoptarán con arreglo al procedimiento de examen contemplado en el artículo 87, apartado 2”.

Sin embargo, como muchos ya sabrán, el pasado día 12 de marzo de 2014, el Parlamento Europeo ha aprobado el nuevo texto de la citada Propuesta, por una mayoría aplastante, introduciendo enmiendas al texto de la Comisión. Sobre los Privacy Impact Assessment, se ha introducido, respecto al citado artículo 33 apartado 3, lo siguiente:

33.3 La evaluación deberá tener en cuenta la gestión de los datos personales durante todo el ciclo de vida, desde la recogida y el tratamiento hasta la supresión. Deberá incluir como mínimo:

a) Una descripción sistemática de las operaciones de tratamiento previstas, los fines del tratamiento y, cuando proceda, el interés legítimo perseguido por el responsable del tratamiento;

b) Una evaluación de la necesidad y la proporcionalidad de las operaciones de tratamiento con respecto a su finalidad;

c) Una evaluación de riesgos para los derechos y las libertades de los interesados, incluido el riesgo de que la discriminación se integre en las operaciones o se refuerce con estas;

d) Una descripción de las medidas contempladas para hacer frente a los riesgos y reducir al mínimo el volumen de los datos personales tratados;

e) Una lista de las garantías, medidas de seguridad y mecanismos destinados a garantizar la protección de los datos personales, como la seudonimización, y a probar la conformidad con el presente Reglamento, teniendo en cuenta los derechos e intereses legítimos de los interesados y de otras personas afectadas;

f) Una indicación general de los plazos establecidos para la supresión de las diferentes categorías de datos;

g) Una explicación de qué prácticas de protección de datos desde el diseño y por defecto de conformidad con el artículo 23 se han aplicado;

h) Una lista de los destinatarios o las categorías de destinatarios de los datos personales;

i) en su caso, una lista de las transferencias de datos previstas a un tercer país o a una organización internacional, incluido el nombre de dicho tercer país o de dicha organización internacional y, en el caso de las transferencias contempladas en el artículo 44 apartado 1 letra h, la documentación de las garantías apropiadas;

j) Una evaluación del contexto del tratamiento de datos.

3.bis. Si el responsable o el encargado del tratamiento han designado a un delegado de protección de datos, éste participará en el procedimiento de evaluación de impacto.

3 ter. La evaluación se documentará y establecerá un calendario de revisiones periódicas del cumplimiento de la protección de datos de conformidad con el artículo 33 bis, apartado 1. La evaluación se actualizará sin demora injustificada si el resultado de la revisión del cumplimiento de la protección de datos a que se refiere el artículo 33 bis revela contradicciones del cumplimiento. El responsable y el encargado del tratamiento, así como el representante del responsable si lo hubiera, pondrán la documentación a disposición de la autoridad de control, a solicitud de esta.

Asimismo, también se introduce el artículo 33 bis, sobre la revisión del cumplimiento de la protección de datos, que afecta directamente a los PIAS, ya que según el texto de este nuevo precepto:

1. A más tardar dos años después de llevar a cabo una evaluación de impacto con arreglo al artículo 33 bis, apartado 1, el responsable o el encargado del tratamiento que actúe por cuenta del responsable llevarán una revisión del cumplimiento. Dicha revisión demostrará que el tratamiento de los datos personales se realiza de conformidad con la evaluación de impacto relativa a la protección de datos.

2. La revisión del cumplimiento se llevará a cabo como mínimo una vez cada dos años, o inmediatamente si hay un cambio en los riesgos específicos presentados por las operaciones de tratamiento.

3.Cuando el resultado de la revisión revele contradicciones de cumplimiento, la revisión incluirá recomendaciones sobre cómo lograr el pleno cumplimiento.

4. La revisión del cumplimiento y sus recomendaciones se documentarán. El responsable y el encargado del tratamiento, así como el representante del responsable si lo hubiera, podrán la revisión del cumplimiento a disposición de la autoridad de control, a solicitud de esta.

5. Si el responsable o el encargado del tratamiento han designado a un delegado de protección de datos, este participará en el procedimiento de revisión del cumplimiento.

Privacy Impact Assessment (APIA) System.

Por último, reseñar que la IAPP (International Association of Privacy Professionals) acaba de lanzar una herramienta informática para realizar los PIA. Puedes encontrar más información al respecto en su página web.

(*Fotos de la presentación por parte de la AEPD del borrador de Guía de PIA’s, realizadas por Luis Salvador Montero)